Η Nghiên cứu điểm kiểm tra, NS Mối đe dọa thông minh bộ phận nghiên cứu của nó Check Point Software Technologies Ltd., nhà cung cấp giải pháp an ninh mạng hàng đầu thế giới, đã xuất bản Chỉ số Đe doạ Toàn cầu cho tháng 2021 năm XNUMX.

Σđã một tháng chúng tôi thấy lỗ hổng bảo mật apachelog4j để quét Internet, các nhà nghiên cứu báo cáo rằng Trickbot vẫn là phần mềm độc hại phổ biến nhất, mặc dù với tỷ lệ thấp hơn một chút, 4%, tác động của các tổ chức trên toàn thế giới, bởi 5% Vào tháng mười một.

Gần đây nó cũng phục hồi Emotet, nhanh chóng leo từ vị trí thứ bảy lên vị trí thứ hai. CÁC CPR cũng tiết lộ rằng ngành bị tấn công nhiều nhất vẫn là Giáo dục / Nghiên cứu.

Vào tháng XNUMX, “Thực thi mã từ xa Apache Log4jLà lỗ hổng có tần suất khai thác cao nhất, ảnh hưởng đến nó 48,3% của các tổ chức trên toàn thế giới. Lỗ hổng bảo mật được báo cáo lần đầu tiên vào ngày 9 tháng XNUMX trong gói đăng ký của nó apachelog4j - thư viện nhật ký Java phổ biến nhất được sử dụng trong nhiều dịch vụ và ứng dụng Internet với hơn 400.000 lượt tải xuống từ Dự án GitHub.

Lỗ hổng bảo mật đã tạo ra một tai họa mới, ảnh hưởng đến gần một nửa số công ty trên thế giới trong một thời gian rất ngắn. Những kẻ tấn công có thể lợi dụng các ứng dụng dễ bị tấn công để thực thi cryptojackers và phần mềm độc hại khác trên các máy chủ bị xâm nhập. Cho đến nay, hầu hết các cuộc tấn công đều tập trung vào việc sử dụng tiền điện tử để gây thiệt hại cho nạn nhân, tuy nhiên, những thủ phạm tinh vi hơn đã bắt đầu hành động mạnh mẽ và khai thác vi phạm cho các mục tiêu có giá trị cao.

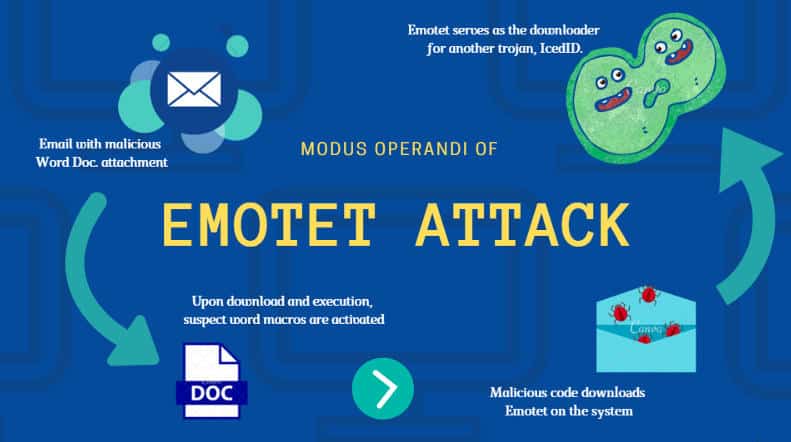

Cùng tháng, chúng tôi cũng chứng kiến botnet Emotet chuyển từ phần mềm độc hại phổ biến thứ bảy lên thứ hai. Đúng như chúng tôi đã nghi ngờ, Emotet không mất nhiều thời gian để đặt nền móng vững chắc kể từ khi xuất hiện trở lại vào tháng XNUMX năm ngoái. Nó gây hiểu lầm và lây lan nhanh chóng thông qua các email lừa đảo với các tệp đính kèm hoặc liên kết độc hại.

Είναι τώρα πιο σημαντικό από ποτέ να κατέχουν όλοι μια ισχυρή λύση ασφάλειας του ηλεκτρονικού ταχυδρομείου τους και να διασφαλίσουμε ότι οι χρήστες γνωρίζουν πώς να αναγνωρίζουν ένα ύποπτο μήνυμα ή συνημμένο αρχείο. <span class="su-quote-cite">, δήλωσε η Maya Horowitz, αντιπρόεδρος έρευνας της Check Point Software. </span>

Η CPR nói rằng trong tháng XNUMX, Giáo dục / Nghiên cứu là ngành bị tấn công nhiều nhất trên thế giới, tiếp theo là Chính phủ / Lực lượng vũ trang và ISP / MSP. Lỗ hổng bảo mật "Thực thi mã từ xa Apache Log4jĐược khai thác thường xuyên nhất, ảnh hưởng đến nó 48,3% các tổ chức trên toàn thế giới, tiếp theo là "Tiết lộ thông tin kho lưu trữ Git của máy chủ web”Mà ảnh hưởng đến 43,8% của các tổ chức trên toàn thế giới. CÁC "Thực thi mã từ xa tiêu đề HTTPGiữ vị trí thứ ba trong danh sách các lỗ hổng bị khai thác thường xuyên nhất, có tác động toàn cầu 41,5%.

Các nhóm phần mềm độc hại hàng đầu

* Các mũi tên đề cập đến sự thay đổi của thứ hạng so với tháng trước.

Trong tháng này, Trickbot là phần mềm độc hại phổ biến nhất ảnh hưởng đến 4% tổ chức trên toàn thế giới, tiếp theo là Emotet và Formbook, cả hai đều có tác động toàn cầu là 3%.

1. ↔ Lừa đảo - Trickbot là một mô-đun Botnet và Trojan ngân hàng được cập nhật liên tục các tính năng, đặc điểm và kênh phân phối mới. Điều này cho phép Trickbot là một phần mềm độc hại linh hoạt và có thể tùy chỉnh, có thể được phân phối như một phần của các chiến dịch đa mục đích.

2. ↑ Biểu tượng cảm xúc Emotet là một Trojan mô-đun, tự sao chép và nâng cao. Emotet đã từng được sử dụng như một Trojan ngân hàng, nhưng gần đây đã được sử dụng như một nhà phân phối cho các chiến dịch phần mềm độc hại hoặc phần mềm độc hại khác. Sử dụng nhiều phương pháp để duy trì sự ám ảnh và kỹ thuật tránh né để tránh bị phát hiện. Ngoài ra, nó có thể lây lan qua các thư lừa đảo spam có chứa các tệp đính kèm hoặc liên kết độc hại.

3. ↔ Sổ biểu mẫu - Formbook là một InfoStealer thu thập thông tin xác thực từ các trình duyệt web khác nhau, thu thập ảnh chụp màn hình, theo dõi và ghi lại các lần nhấn phím, đồng thời có thể tải xuống và thực thi các tệp theo lệnh C&C.

Các cuộc tấn công hàng đầu trong các ngành công nghiệp trên toàn thế giới:

Trong tháng này, Đào tạo / Nghiên cứu là ngành có nhiều cuộc tấn công nhất trên toàn thế giới, tiếp theo là Chính phủ / Lực lượng vũ trang và ISP / MSP.

1. Giáo dục / Nghiên cứu

2. Chính phủ / Lực lượng vũ trang

3. ISP / MSP

Các lỗ hổng khai thác hàng đầu

Vào tháng XNUMX, “Thực thi từ xa mã Apache Log4jLà lỗ hổng được khai thác phổ biến nhất, ảnh hưởng đến nó 48,3% các tổ chức trên toàn thế giới, tiếp theo là "Tiết lộ thông tin Tiếp xúc với Máy chủ Web của Kho lưu trữ Git”Mà ảnh hưởng đến 43,8% của các tổ chức trên toàn thế giới. CÁC "Thực thi mã từ xa tiêu đề HTTPGiữ vị trí thứ ba trong danh sách các lỗ hổng bị khai thác thường xuyên nhất, có tác động toàn cầu 41,5%.

1. Ap Thực thi từ xa mã Apache Log4j (CVE-2021-44228) Có một lỗ hổng thực thi mã từ xa trong apachelog4j. Khai thác thành công lỗ hổng này có thể cho phép kẻ xâm nhập từ xa thực thi mã tùy ý trên hệ thống bị ảnh hưởng.

2. ↔ Tiết lộ Thông tin Kho lưu trữ Git của Máy chủ Web - Một lỗ hổng đã được báo cáo trong Kho lưu trữ Git. Khai thác thành công lỗ hổng này có thể cho phép tiết lộ thông tin tài khoản một cách vô tình.

3. ↔ Thực thi mã từ xa tiêu đề HTTP (CVE-2020-10826, CVE-2020-10827, CVE-2020-10828, CVE-2020-13756) Tiêu đề HTTP cho phép người dùng và máy chủ chuyển tiếp thông tin bổ sung với một yêu cầu HTTP. Kẻ xâm nhập từ xa có thể sử dụng tiêu đề HTTP dễ bị tấn công để thực thi mã tùy ý trên máy của nạn nhân.

Ứng dụng di động độc hại hàng đầu

Nó người ngoài hành tinh đứng đầu trong phần mềm độc hại phổ biến nhất dành cho thiết bị di động, tiếp theo là xHelper và FluBot.

1. AlienBot - Họ phần mềm độc hại người ngoài hành tinh nó là một Phần mềm độc hại dưới dạng dịch vụ (MaaS) đối với các thiết bị Android cho phép kẻ xâm nhập từ xa, ở bước đầu tiên, nhập mã độc hại vào các ứng dụng tài chính hợp pháp. Kẻ tấn công có quyền truy cập vào tài khoản của nạn nhân và cuối cùng có toàn quyền kiểm soát thiết bị của họ.

2. xHelper - Một ứng dụng độc hại đã xuất hiện từ tháng 2019 năm XNUMX và được sử dụng để tải xuống các ứng dụng độc hại khác và hiển thị quảng cáo. Ứng dụng có khả năng bị ẩn khỏi người dùng và thậm chí có thể được cài đặt lại nếu nó đã được gỡ cài đặt.

3. FluBot - Các flubot nó là một Mạng botnet Android được phát tán qua tin nhắn lừa đảo qua SMS, thường được giả mạo là các công ty chuyển phát. Ngay sau khi người dùng nhấp vào liên kết trong tin nhắn, FluBot đã được cài đặt và truy cập vào tất cả các thông tin nhạy cảm trên điện thoại.

Danh sách đầy đủ các mối đe dọa phần mềm độc hại phổ biến nhất ở Hy Lạp cho tháng 2021 năm XNUMX là:

Sổ biểu mẫu - FormBook được xác định lần đầu tiên vào năm 2016 và là một InfoStealer nhắm mục tiêu đến hệ điều hành Windows. Nó được tiếp thị là MaaS trong các diễn đàn hack ngầm nhờ các kỹ thuật tránh mạnh mẽ và giá cả tương đối thấp. FormBook thu thập thông tin xác thực từ các trình duyệt web khác nhau, thu thập ảnh chụp màn hình, theo dõi và ghi lại các lần gõ phím, đồng thời có thể tải xuống và thực thi các tệp theo hướng dẫn của C&C.

Emotet- Emotet là một Trojan mô-đun, tự sao chép và nâng cao, đã từng được sử dụng như một Trojan ngân hàng và hiện phân phối các chương trình độc hại khác hoặc các chiến dịch độc hại. Emotet sử dụng nhiều phương pháp để duy trì sự ám ảnh và các kỹ thuật tránh né để ngăn chặn sự phát hiện và có thể được phát tán qua các email spam có chứa các tệp đính kèm hoặc liên kết độc hại.

AgentTesla - AgentTesla là một RAT (Truy cập từ xa bằng Trojan) nâng cao hoạt động như một keylogger và kẻ trộm mật khẩu. Hoạt động kể từ năm 2014, AgentTesla có thể giám sát và thu thập bàn phím và khay nhớ tạm thời của dữ liệu nhập của nạn nhân, đồng thời chụp ảnh màn hình và trích xuất thông tin đăng nhập cho nhiều phần mềm được cài đặt trên máy của nạn nhân (bao gồm Chrome, Mozilla Firefox và ứng dụng email khách Microsoft Outlook). AgentTesla bán công khai như một RAT hợp pháp với khách hàng trả từ $ 15 đến $ 69 cho giấy phép.

Trickbot - Trickbot là một Botnet và Trojan ngân hàng dạng mô-đun nhắm mục tiêu nền tảng Windows và được phát tán chủ yếu thông qua các chiến dịch thư rác hoặc các họ phần mềm độc hại khác như Emotet. Trickbot gửi thông tin về hệ thống bị nhiễm và cũng có thể tải xuống và thực thi các mô-đun tùy ý từ một loạt các mô-đun có sẵn: từ mô-đun VNC để điều khiển từ xa đến mô-đun SMB để phân phối trong một mạng bị xâm nhập. Một khi máy bị nhiễm, băng đảng Trickbot, những tác nhân đe dọa đằng sau phần mềm độc hại này, sử dụng nhiều mô-đun này không chỉ để lấy cắp thông tin ngân hàng từ máy tính mục tiêu, mà còn để di chuyển xung quanh và xác định tổ chức mục tiêu, trước khi tung ra một mục tiêu cuộc tấn công ransomware trên toàn công ty.

Joker - Một phần mềm gián điệp Android trên Google Play, được thiết kế để lấy cắp tin nhắn SMS, danh sách liên hệ và thông tin thiết bị. Ngoài ra, phần mềm độc hại còn âm thầm báo hiệu cho nạn nhân về các dịch vụ cao cấp trên các trang quảng cáo.

Dridex- Dridex là một Trojan ngân hàng nhắm mục tiêu vào Windows Trojan, được phát hiện là được phát tán thông qua các chiến dịch thư rác và Bộ công cụ khai thác, dựa vào WebInjects để theo dõi và chuyển hướng thông tin xác thực ngân hàng đến một máy chủ do kẻ tấn công kiểm soát. Dridex giao tiếp với một máy chủ từ xa, gửi thông tin về hệ thống bị nhiễm và cũng có thể tải xuống và chạy các ổ đĩa bổ sung để điều khiển từ xa.

Vidar - Vidar là một kẻ vô đạo nhắm vào hệ điều hành Windows. Nó được phát hiện lần đầu tiên vào cuối năm 2018 và được thiết kế để lấy cắp mật khẩu, dữ liệu thẻ tín dụng và các thông tin nhạy cảm khác từ các trình duyệt internet và ví kỹ thuật số khác nhau. Vidar đã được bán trên các diễn đàn trực tuyến khác nhau và được sử dụng như một công cụ nhỏ giọt phần mềm độc hại tải ransomware GandCrab làm trọng tải phụ.

Cryptbot - Cryptbot là một loại Trojan lây nhiễm vào hệ thống bằng cách cài đặt một chương trình VPN giả mạo và đánh cắp thông tin đăng nhập trình duyệt được lưu trữ.

Teabot - Phần mềm độc hại Teabot là một mối đe dọa Trojan Android được sử dụng trong các cuộc tấn công lừa đảo. Sau khi cài đặt Teabot trên thiết bị bị xâm phạm, nó có thể truyền trực tiếp màn hình cho thủ phạm, cũng như sử dụng Dịch vụ trợ năng để thực hiện các hoạt động độc hại khác.

Triada - Triada là một cửa hậu mô-đun dành cho Android, cung cấp các đặc quyền siêu người dùng để tải xuống phần mềm độc hại. Triada cũng đã được quan sát để làm giả các URL được tải vào trình duyệt.

XMRig - XMRig, được giới thiệu lần đầu tiên vào tháng 2017 năm XNUMX, là một phần mềm khai thác CPU mã nguồn mở được sử dụng để trích xuất tiền điện tử Monero.

Top 10 ở Hy Lạp |

|||

| Tên phần mềm độc hại | Tác động toàn cầu | Tác động đến Hy Lạp | |

| Sách giáo khoa | 3.17% | 17.58% | |

| Đặc vụTesla | 2.10% | 4.61% | |

| Trickbot | 4.30% | 3.17% | |

| anh chàng | 0.08% | 2.02% | |

| Dridex | 1.74% | 2.02% | |

| vidar | 0.91% | 2.02% | |

| mật mã | 0.50% | 1.73% | |

| thịt cừu | 1.74% | 1.73% | |

| máy pha trà | 0.07% | 1.73% | |

| Triada | 0.13% | 1.73% | |

Danh sách Tác động Đe doạ Toàn cầu và Điều lệ ThreatCloud by Check Point Software, dựa trên ThreatCloud Intelligence của Công ty, trong mạng lưới hợp tác lớn nhất về cuộc chiến chống tội phạm mạng, cung cấp dữ liệu về các mối đe dọa và xu hướng phổ biến trong các cuộc tấn công, sử dụng mạng lưới phát hiện mối đe dọa toàn cầu.

Kho dữ liệu Đe dọaĐám mây bao gồm hơn 3 tỷ trang web và 600 triệu tệp hàng ngày và định vị hơn 250 triệu hoạt động phần mềm độc hại Hằng ngày.

Các bạn đừng quên theo dõi nhé Xiaomi-miui.gr tại Google Tin tức để được thông báo ngay lập tức về tất cả các bài viết mới của chúng tôi! Bạn cũng có thể nếu bạn sử dụng trình đọc RSS, hãy thêm trang của chúng tôi vào danh sách của bạn, đơn giản bằng cách nhấp vào liên kết này >> https://news.xiaomi-miui.gr/feed/gn

Các bạn đừng quên theo dõi nhé Xiaomi-miui.gr tại Google Tin tức để được thông báo ngay lập tức về tất cả các bài viết mới của chúng tôi! Bạn cũng có thể nếu bạn sử dụng trình đọc RSS, hãy thêm trang của chúng tôi vào danh sách của bạn, đơn giản bằng cách nhấp vào liên kết này >> https://news.xiaomi-miui.gr/feed/gn

Theo dõi chúng tôi tại Telegram để bạn là người đầu tiên tìm hiểu mọi tin tức của chúng tôi!